卡巴斯基完成對(duì)韓國遭遇網(wǎng)絡(luò)攻擊的分析

據(jù)悉,這次被稱為Kimsuky的攻擊行動(dòng)范圍有限,但具有極高的針對(duì)性。根據(jù)技術(shù)分析,攻擊者的攻擊目標(biāo)主要為11個(gè)位于韓國的組織以及2個(gè)位于中國的組織。其中包括世宗研究院、韓國國防分析研究所(KIDA)、韓國統(tǒng)一部、現(xiàn)代商船公司以及一些支持朝鮮半島統(tǒng)一的組織。

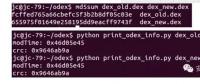

相關(guān)數(shù)據(jù)顯示,用于此次攻擊的威脅最早從2013年4月3日就開始活動(dòng),最早發(fā)現(xiàn)的Kimsuky木馬樣本出現(xiàn)于2013年5月5日。這款并不復(fù)雜的間諜程序包括多處基礎(chǔ)代碼錯(cuò)誤,并且會(huì)通過一家保加利亞的免費(fèi)網(wǎng)頁電子郵件服務(wù)商的服務(wù)器同受感染計(jì)算機(jī)進(jìn)行通訊。盡管該惡意威脅最初的傳播機(jī)制還不清楚,但卡巴斯基實(shí)驗(yàn)室研究者認(rèn)為Kimsuky惡意軟件很可能通過魚叉式釣魚郵件進(jìn)行傳播,并且具有以下網(wǎng)絡(luò)間諜功能:記錄鍵盤擊鍵、收集目錄列表、遠(yuǎn)程控制和訪問功能以及竊取HWP文檔(同韓國的文字處理應(yīng)用Hancom Office 相關(guān),在地方政府中應(yīng)用廣泛)的功能。攻擊者使用經(jīng)過修改的TeamViewer遠(yuǎn)程訪問應(yīng)用用作后門程序,截獲受感染計(jì)算機(jī)上所有文件。而Kimsuky惡意軟件包含一個(gè)專門用于竊取HWP文件的惡意程序,這表明這類文檔是該攻擊組織的主要目標(biāo)。

卡巴斯基的安全專家發(fā)現(xiàn)的線索足以讓人們開始推測攻擊者來自北朝鮮。首先因?yàn)椋@些受攻擊組織的性質(zhì)就足以證明這一推論——受攻擊組織包括從事國際事務(wù)研究以及為政府開發(fā)防御策略的韓國大學(xué)、一家航運(yùn)公司以及一些支持朝鮮半島統(tǒng)一的集團(tuán)。其次,惡意軟件的編譯路徑字符串中包含韓語詞匯(例如,一些詞匯翻譯為英文命令后,含義為“攻擊”和“完成”)。此外,2個(gè)用于接收僵尸程序狀態(tài)報(bào)告以及利用附件傳輸受感染系統(tǒng)信息的電子郵件地址——iop110112@hotmail.com and rsh1213@hotmail.com的注冊(cè)信息均包含“kim”名稱,即“kimsukyang”和“Kim asdfa”。值得注意的是Kimsuky惡意軟件還有另外一種地緣政治特性,即該惡意軟件只會(huì)關(guān)閉來自AhnLab的安全軟件,而AhnLab則是韓國的一家反病毒企業(yè)。

目前,卡巴斯基實(shí)驗(yàn)室產(chǎn)品將這些威脅檢測為Trojan.Win32.Kimsuky,修改過的TeamViewer客戶端則被檢測為Trojan.Win32.Patched.ps。

責(zé)任編輯:和碩涵

- 相關(guān)閱讀

- 安全信息

- 安全技術(shù)

- 系統(tǒng)安全

- 信息安全案例

- 等級(jí)保護(hù)

- 安防軟件

-

發(fā)電電力輔助服務(wù)營銷決策模型

2019-06-24電力輔助服務(wù)營銷 -

電力線路安全工作的組織措施和技術(shù)措施分別是什么?

-

兩會(huì)保電進(jìn)行時(shí)丨陜西電力部署6項(xiàng)重點(diǎn)任務(wù)

-

電力線路安全工作的組織措施和技術(shù)措施分別是什么?

-

兩會(huì)保電進(jìn)行時(shí)丨陜西電力部署6項(xiàng)重點(diǎn)任務(wù)

-

山東特高壓首次完成帶電消缺 確保電力安全穩(wěn)定迎峰度冬

-

發(fā)電電力輔助服務(wù)營銷決策模型

2019-06-24電力輔助服務(wù)營銷 -

繞過安卓SSL驗(yàn)證證書的四種方式

-

網(wǎng)絡(luò)何以可能

2017-02-24網(wǎng)絡(luò)

-

Windows 10首發(fā) 四大安全提升

-

超級(jí)安卓漏洞 “寄生獸”影響數(shù)千萬手機(jī)應(yīng)用

-

航空公司首出現(xiàn)操作系統(tǒng)被黑

2015-06-23航空公司

-

“企業(yè)應(yīng)急響應(yīng)和反滲透”之真實(shí)案例分析

-

攜程恢復(fù)正常 安全,我們準(zhǔn)備好了嗎?

2015-05-29攜程 -

一張圖讀懂《2014年消費(fèi)者個(gè)人信息網(wǎng)絡(luò)安全報(bào)告》